Проект «Нет больше выкупа»

- История вымогателей 1986 год: был создан первый в мире вымогатель. В 1989 году Джозеф Попп написал...

- Если я был зашифрован, я должен заплатить выкуп?

- Как работает вымогатель?

- Кто жертвы вымогателей?

- Атаки на вымогателей нацелены на бизнес все чаще?

- Почему так трудно противостоять вымогателям?

- Каковы шансы, что вы поможете жертвам восстановить доступ к своим файлам?

- Что такое Crypto Sheriff и как я могу его использовать?

- Инструмент дешифрования не работает, и я уверен, что я выбрал их правильно - почему?

- Когда вы можете расшифровать файлы, зашифрованные с помощью вымогателей?

- Почему вы решили запустить инициативу «Нет больше выкупа»?

- Есть ли подобные проекты, которые работают в моей стране?

История вымогателей

1986 год: был создан первый в мире вымогатель. В 1989 году Джозеф Попп написал троян «СПИД» (также известный как «PC Cyborg»)

2005: В мае был создан первый вымогатель, вынуждающий выкуп

2006: В середине 2006 года черви, такие как Gpcode, TROJ.RANSOM.A, Archiveus, Krotten, Cryzip и MayArchive, начали использовать асимметричное шифрование RSA с увеличением размера ключа.

2011: червь, шифрующий файлы, начал имитировать активацию Windows в Интернете

2013: червь, распространяемый через эксплойт Stamp.EK для Mac OS X. CryptoLocker принес преступникам доход в размере 5 миллионов долларов за последние четыре месяца 2013 года

2015: много вариантов вымогателей, нацеленных на различные платформы, наносят значительный ущерб

Типы вымогателей

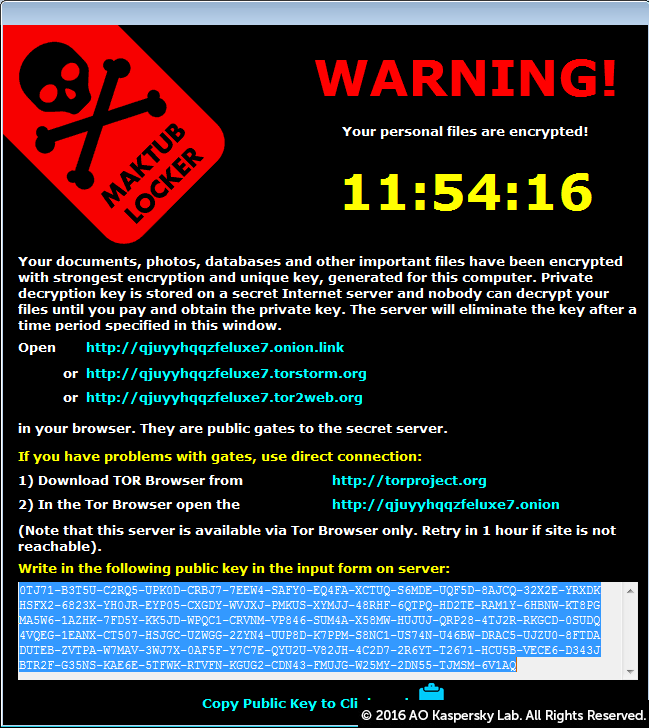

- Ransomware шифрование данных

Шифрует файлы и папки на вашем компьютере (документы, таблицы, фотографии и видеофайлы).

Исходные файлы удаляются сразу после шифрования, и пользователи получают текстовый файл с инструкциями по оплате, размещенный в той же папке, что и файлы, к которым они потеряли доступ.

Вы можете узнать о проблеме только при попытке открыть один из этих файлов.

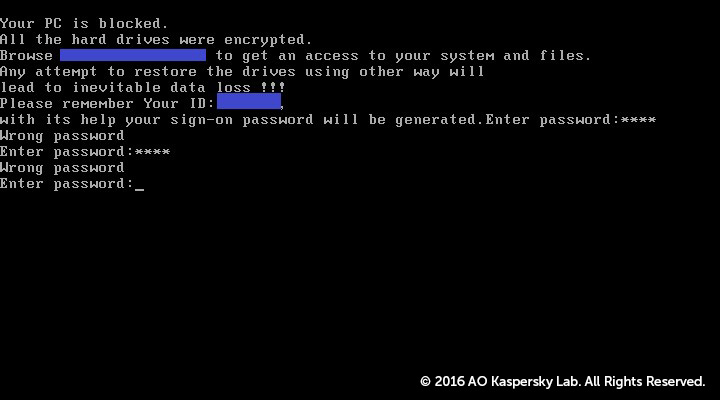

Некоторые, но не все типы вымогателей отображают «экран блокировки»:

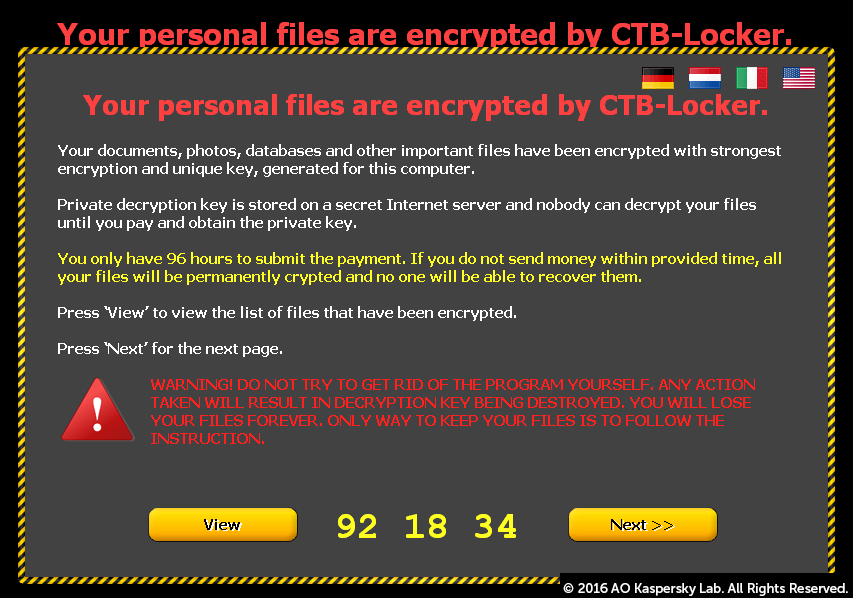

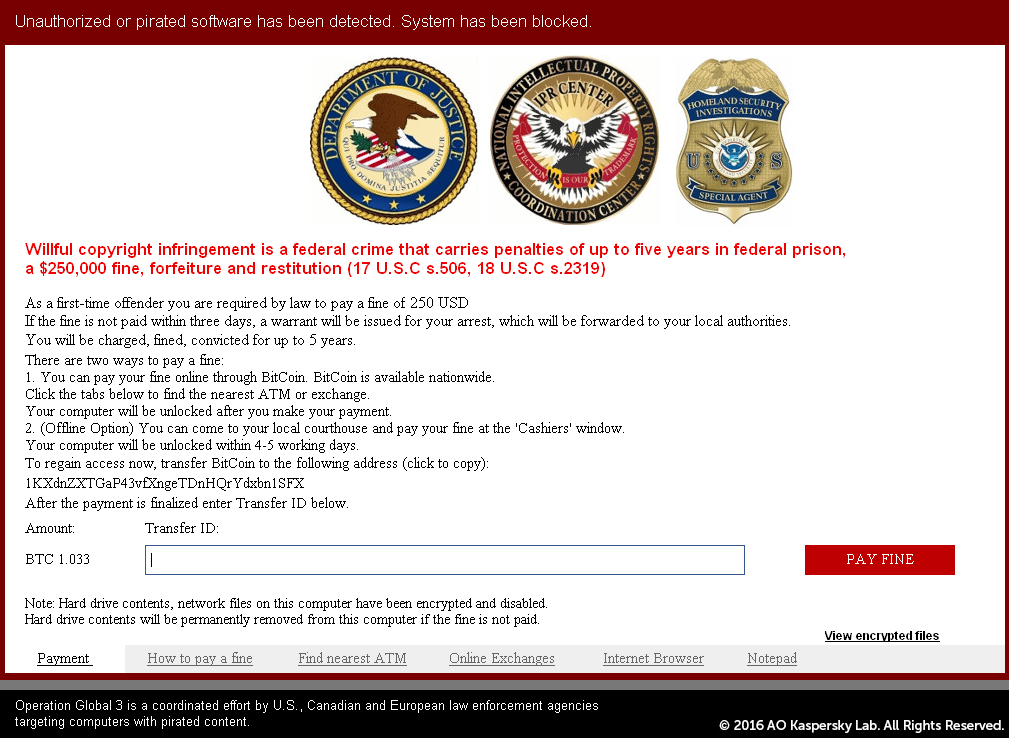

- Ransomware заблокированный экран

Он блокирует экран компьютера и требует выкуп.

Выводит изображение на полный экран и блокирует доступ к другим окнам.

Файлы не зашифрованы.

- Загрузочный сектор Загрузочный вымогатель (MBR)

Основная загрузочная запись является частью жесткого диска компьютера, которая позволяет запускать операционную систему.

MBR Ransomware изменяет сектор MBR компьютера таким образом, что процесс запуска системы прерывается.

Вместо этого записка выкупа отображается на экране.

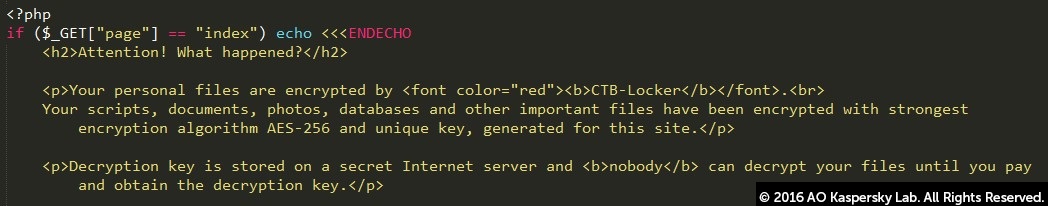

- Ransomware шифрует данные на веб-серверах

Он нацелен на серверы веб-сервисов, на которых он шифрует файлы.

Для установки вредоносных программ на веб-сайты часто используются известные уязвимости в системах управления контентом (CMS).

- Ransomware для мобильных устройств (Android)

Мобильные устройства (в основном Android) могут быть заражены методом «drive-by download».

Кроме того, они могут быть заражены поддельными приложениями, претендующими на популярность, такими как Adobe Flash или антивирусное программное обеспечение.

Если я был зашифрован, я должен заплатить выкуп?

Заплатить выкуп никогда не рекомендуется, потому что это не гарантирует расшифровку файлов. Есть также ряд проблем, которые могут быть обнаружены случайно. Например, вредоносное ПО может содержать ошибки, которые делают файлы невосстановимыми, несмотря на получение правильного ключа.

Кроме того, выплата выкупа подтверждает преступников в убеждении, что их вымогателей работает. В результате киберпреступники продолжают свою деятельность в поисках новых методов атак на системы. Это приводит к большему количеству инфекций и большему количеству на их банковских счетах.

Как работает вымогатель?

Вредоносные программы-вымогатели обычно предоставляются в виде вложений, которые могут представлять собой исполняемый файл, архив или изображение. Когда вложение открывается, вредоносная программа устанавливается на компьютер пользователя. Киберпреступники также размещают программное обеспечение на веб-сайтах. Когда пользователь посещает такой сайт, вредоносное программное обеспечение заражает операционную систему.

Заражение не видно пользователю сразу. Вредоносное ПО работает в фоновом режиме, пока не сработает механизм, блокирующий доступ к данным. Только тогда отображается диалоговое окно, информирующее пользователя о том, что его данные были зашифрованы, и программа запрашивает выкуп в обмен на их разблокировку. Часто это момент, когда уже слишком поздно сохранять данные, независимо от используемых мер безопасности.

Чтобы узнать больше, посмотрите видео ниже:

Кто жертвы вымогателей?

Любой потребитель или бизнес может стать жертвой вымогателей. Киберпреступники не выбирают жертв и чаще всего хотят поразить как можно больше пользователей коэффициент усиления самый большой заработок.

Атаки на вымогателей нацелены на бизнес все чаще?

Да. Киберпреступники знают, что компании чаще платят выкуп, потому что заблокированные данные обычно чувствительны и имеют решающее значение для непрерывности бизнеса. Кроме того, иногда резервное копирование резервных копий может оказаться более дорогим для вашей компании, чем выплата выкупа.

Почему так трудно противостоять вымогателям?

Ransomware постоянно развивается. В настоящее время в обращении находится более 50 семей, и программное обеспечение развивается очень быстро. Каждый последующий вариант имеет лучшее шифрование и новые функциональные возможности. Ransomware - это не феномен, который можно игнорировать!

Одна из причин, почему так сложно найти одно решение этой проблемы, заключается в том, что шифрование не является вредоносным само по себе. Многие полезные программы также используют их, и это обычно является желательным функционалом.

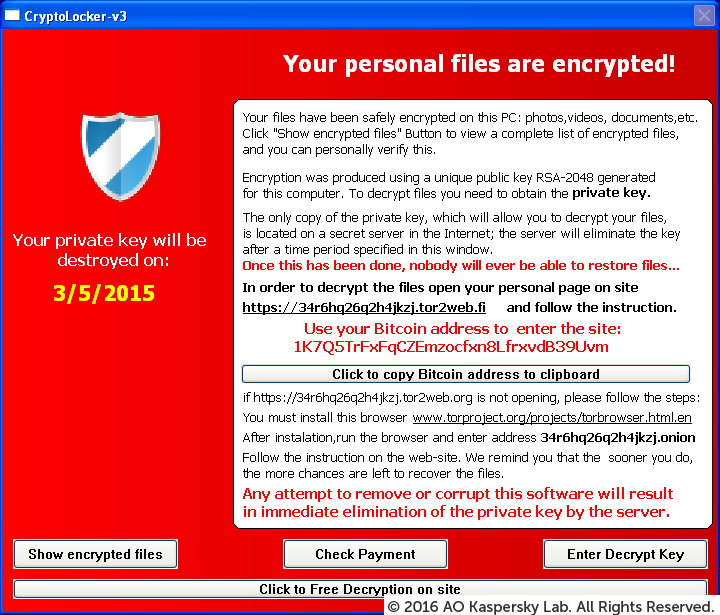

В первом крипто-вредоносном ПО использовалось симметричное шифрование с тем же ключом для шифрования и дешифрования. Поврежденная информация обычно может быть эффективно восстановлена с помощью компаний, занимающихся информационной безопасностью. Со временем киберпреступники начали внедрять асимметричную криптографию, которая использует два отдельных ключа - открытый для шифрования и закрытый, который необходим для расшифровки.

Троян CryptoLocker был одним из самых известных семейств вредоносных программ-вымогателей. Шифрование также основывалось на криптографии с открытым ключом. Каждый зараженный компьютер подключался к командно-контрольному серверу для получения открытого ключа. Закрытый ключ был доступен только преступникам, которые были авторами программного обеспечения CryptoLocker. Как правило, у жертвы было всего 72 часа, чтобы заплатить выкуп - по истечении этого времени закрытый ключ был удален, что исключало шансы на восстановление файлов.

По этой причине мы должны сосредоточиться в первую очередь на профилактике. Большинство антивирусных программ содержат модуль, который помогает вам рано идентифицировать вымогателей, предотвращая потерю конфиденциальных данных. Стоит убедиться, что у пользователей этот тип функции включен в настройках антивирусного программного обеспечения.

Каковы шансы, что вы поможете жертвам восстановить доступ к своим файлам?

Проект «Больше не вымогателей» только начался, но сейчас, работая с ИТ-службами безопасности и правоохранительными органами, мы пытаемся получить как можно больше ключей для максимально возможного количества семей вымогателей. Если у вас есть информация, которая может нам помочь, пожалуйста, поделитесь ею с нами.

Что такое Crypto Sheriff и как я могу его использовать?

Crypto Sheriff - это инструмент, который помогает определить, какой тип вредоносного программного обеспечения заразил ваше устройство. Благодаря этому мы можем проверить, можем ли мы расшифровать ваши файлы. Чтобы узнать, как это работает, посмотрите видео ниже:

Инструмент дешифрования не работает, и я уверен, что я выбрал их правильно - почему?

К сожалению, это возможно. Иногда для данной семьи у нас есть только определенное подмножество ключей дешифрования. Тем не менее, стоит регулярно проверять наш сайт, так как сбор ключей может быть завершен в любое время.

Когда вы можете расшифровать файлы, зашифрованные с помощью вымогателей?

Это возможно в следующих случаях:

- Авторы вредоносных программ допустили ошибку в реализации шифрования, позволяющего взломать ключ. Это было, среди прочего в случае вымогателей Петька и CryptXXX ,

- Киберпреступники сожалеют о нанесенном ущербе и публикуют ключи или так называемые мастер-ключ, который позволяет расшифровывать данные, как в случае программного обеспечения TeslaCrypt ,

- Правоохранительные органы захватывают сервер, содержащий ключи, и делают их доступными для пострадавших. Примером ситуации такого типа является программное обеспечение CoinVault ,

Иногда выплата выкупа работает, но нет гарантии что внесение средств приведет к эффективной расшифровке файлов. Более того, выплачивая выкуп, вы поддерживаете преступную деятельность и частично несете ответственность за атаки, которые приводят к заражению все большего числа жертв.

Почему вы решили запустить инициативу «Нет больше выкупа»?

Не секрет, что вымогатели, которые шифруют данные и в обмен на доступ к ним требуют выкуп, стали огромной проблемой для кибербезопасности в последние несколько лет. Инфекции стали настолько широко распространенными, что их, без сомнения, можно назвать эпидемией. Число пользователей, подвергшихся атаке вымогателей, пугает - с апреля 2015 года по март 2016 года было инфицировано 718 тысяч пользователей. Это в пять с половиной раз больше случаев заражения, чем за аналогичный период 2014–2015 годов.

Полиция не может бороться с киберпреступниками и вымогателями самостоятельно. Специалисты по кибербезопасности не могут сделать это без поддержки правоохранительных органов. Противодействие этим типам атак требует совместных усилий, и ответственность лежит на полиции и судебных органах, Европоле и компаниях, занимающихся вопросами информационной безопасности. Вместе мы можем сделать все, что в наших силах, для противодействия преступлениям, зарабатывать деньги с помощью такого рода ресурсов и разрешать восстановление файлов их владельцам без необходимости тратить деньги.

Есть ли подобные проекты, которые работают в моей стране?

«Больше не выкуп» - это международная инициатива, которая показывает ценность сотрудничества между частными и государственными структурами в борьбе с киберпреступностью. Это сотрудничество выходит за рамки географического разделения. Основная цель проекта - обмен знаниями и обучение пользователей по всему миру о том, как предотвратить атаки вымогателей. Мы считаем, что это будет важной поддержкой в восстановлении ущерба, нанесенного жертвам со всего мира. При восстановлении доступа к системам мы расширяем возможности пользователей, показывая им, что они могут противостоять атакам, не выплачивая выкуп.

В самом начале портал содержал четыре инструмента дешифрования для различных типов вредоносных программ. Все инструменты, доступные на сайте, бесплатны и будут работать для любого пользователя, зараженного этой угрозой, независимо от того, из какой части света она происходит.

Похожие

HDMI с аудио не работает... ять потоковую передачу напрямую с компьютеров на телевизор с помощью кабеля HDMI. К сожалению, соединение HDMI не всегда работает так гладко, как хотелось бы многим людям, так как зачастую сложно получить звук через динамики телевизора. Проверьте видео драйверы. Хотя это может показаться нелогичным, звук, выходящий из порта HDMI, контролируется видеокартой, а не звуковой картой. Это означает, что если у вас не установлены правильные видеодрайверы, вы не Почему я должен принимать куки?

... выберите параметр «Заменить автоматическую обработку файлов cookie». В поле «Файлы cookie той же компании» выберите «Принять» или «Запрос». В области «Сторонние файлы cookie» выберите параметр «Принять» или «Запрос» (Примечание: если вы выбираете «Запрос» каждый раз при попытке отправить файл cookie, вам будет предложено нажать кнопку «ОК».) В окне «Свойства обозревателя» нажмите «ОК», чтобы закрыть его. Internet Explorer 6: Как восстановить взломанный аккаунт Facebook и защитить его

Аккаунт на Facebook становится все более важной частью нашей общественной жизни и может влиять на наш имидж. Неудивительно, что мы пытаемся защитить их надежным паролем. Однако это не всегда помогает, и может случиться так, что наш аккаунт будет взломан. Как вы получите их обратно, прежде чем кто-то получит доступ к нашим личным данным или разместит что-то от нашего имени? Что такое Web 2.0

... вечают на вопрос «Что будет дальше с Web 2.0?» в Web Squared: Web 2.0 пять лет спустя , Разрушение пузыря доткомов осенью 2001 года стало поворотным моментом для Интернета. Многие люди пришли к выводу, что сеть была перегружена, когда на самом деле пузыри и последующие встряхивания являются общей чертой всех технологических революций Учим первый танец

Если вы хотите, чтобы ваш первый танец выглядел красиво, вы должны подумать об этом очень рано. Я прошел три уровня танца, и я знаю, что я пишу. Недостаточно за несколько недель до свадьбы выучить английский или венский вальс до уровня, на котором это будет красиво смотреться. Я настоятельно рекомендую молодым парам записываться на уроки бальных танцев на каждом собрании, потому что это будет полезно для них всю жизнь, и на свадьбе они будут чувствовать себя свободно и весело проводить Как ответить на вопрос «Почему вы хотите сменить работу?»

... ятность того, что человек, проводящий собеседование, будет заинтересован в вашей мотивации сменить работу, очень велика. Основной причиной является желание убедиться, что поиск нового предложения не является результатом вашей плохой работы на текущей должности или плохих отношений с командой. Отвечая на вопрос о причинах смены работы, сфокусируйтесь на положительных моментах: убедитесь, что это решение является результатом желания развиваться, а не попыткой выбраться из плохой ситуации. Ниже Что такое Bootstrap и как его использовать?

... вы, вероятно, слышали о начальная загрузка , Согласно официальному сайту, Bootstrap является самой популярной платформой HTML, CSS и JS для разработки адаптивных, мобильных первых проектов в Интернете"> Если у вас есть какой-либо интерес к веб-разработке, вы, вероятно, слышали о начальная загрузка , Согласно официальному сайту, Bootstrap является самой популярной платформой HTML, CSS и JS для разработки адаптивных, мобильных первых Как удалить, очистить, показать, разблокировать или сбросить пароль безопасности BIOS

Любой компьютерный техник-любитель должен знать, как сбросить пароли BIOS, которые можно настроить из BIOS, потому что бывают моменты, когда им нужен доступ для изменения некоторых параметров конфигурации, таких как порядок загрузки или отключить функции, такие как режим AHCI , Если пароль был установлен, вы не можете войти в BIOS или иногда даже загрузить сам компьютер, Как сделать аудио CD

... в и данных, хранящихся в необработанных выборках фиксированного формата. Таким образом, вы не можете просто скопировать аудиофайлы на диск - он не будет распознан плеером. Качество звука Audio CD часто превышает форматы с потерями, такие как MP3, но уступает форматам без потерь, таким как FLAC и APE. Файл ярлыка .CDA - это небольшой файл, сгенерированный Windows для каждой дорожки на аудио-CD. Файл содержит информацию об индексировании и назван в форме Track.cda. Файлы не Как проверить гарантию iPhone

Хорошо помнить, когда заканчивается гарантия на iPhone или iPad. Например, расширить его с помощью AppleCare. Или продай и купи новый телефон с новой гарантией. В этом руководстве мы покажем вам, как проверить нашу гарантию. В пределах Европейского Что такое карта сайта XML и как ее создать?

... ять ваш веб-сайт при его сканировании. Что такое карта сайта и почему это важно? Файлы Sitemap - это протокол, который позволяет веб-мастеру веб-сайта информировать Google и другие крупные поисковые системы об URL-адресах веб-сайтов, доступных для сканирования. Файлы Sitemap позволяют поисковым системам находить все ваши веб-страницы, которые они могли бы пропустить при индексации. Карта сайта XML позволяет вам указать дополнительную информацию о каждом URL, такую как:

Комментарии

Мы подали заявку на общенациональную лицензию интернет-провайдера, их не так много (интересно, почему), и их применение не очень дорого, так почему бы и нет?Мы подали заявку на общенациональную лицензию интернет-провайдера, их не так много (интересно, почему), и их применение не очень дорого, так почему бы и нет? Удивительно, но мы получили нашу лицензию без особых хлопот. Это стоит больших денег, чтобы начать Позвольте мне остановиться на некоторых требованиях и расходах, связанных с работой надлежащего интернет-провайдера, не вдаваясь в подробности, такие как наше местоположение и конкретные сетевые устройства, которые Что такое iCloud Drive и как он работает?

Что такое iCloud Drive и как он работает? Что такое iCloud Drive и как он работает? Не знаете, чем iCloud Drive отличается от других облачных сервисов Apple? Позвольте нам показать вам, что он может сделать, и как вы можете максимально использовать его. Прочитайте больше и Dropbox. После оплаты вы получаете такие интересные функции, как организация учетных записей Если вы решили купить стеновые панели по самым низким ценам, заранее проверьте производителя - как долго работает рынок, какие мнения о нем и его товарах имеют потребители?

Если вы решили купить стеновые панели по самым низким ценам, заранее проверьте производителя - как долго работает рынок, какие мнения о нем и его товарах имеют потребители? Что касается компаний, сотрудничающих с нами, я могу с уверенностью подтвердить, что они являются надежными и надежными производителями. Они имеют многолетний опыт работы на рынке, усовершенствованные этапы производства, проверенные смеси сырья - они просто знают, что делают :) Если вы хотите узнать о них больше, просто нажмите Но если вам понадобится слишком много времени, чтобы понять, как им управлять, как бы вам понравились его передовые функции, которыми вы так увлечены?

Но если вам понадобится слишком много времени, чтобы понять, как им управлять, как бы вам понравились его передовые функции, которыми вы так увлечены? Вы могли бы закончить со своим старым телефоном еще раз. Так что, по сути, неинтуитивный дизайн интерфейса мешает вам сфокусироваться, приводя вас в незнакомую ситуацию, в которой нет такого очевидного намека. Но, интуитивно понятный дизайн обеспечивает бесперебойную работу, где вы можете в полной мере насладиться функциональностью веб-сайта, мобильного Если вы действительно нервничаете из-за одного из перечисленных приложений, вы можете перейти на сайт под управлением Reason Software под названием Должен ли я заблокировать это?

Итак, когда вы вошли, что вы можете сделать?

Итак, когда вы вошли, что вы можете сделать? В отличие от многих образовательных ресурсов, учебник - хорошее место для начала. Комментарии вверху каждой страницы объясняют, что происходит, и легко приступить к настройке и взлому кода - просто нажмите </> . Лично я пошел за глазным яблоком и дал ему огромный красный склер, потому что он смотрел на меня смешно. У « Space Rocks » на самом деле есть кнопка « Hack », с помощью которой вы можете поиграть с переменными, Хотя она все еще красива, она больше не получает сексуальных ролей, которые она обогатила за свою карьеру, и сложный вопрос - что дальше?

Хотя она все еще красива, она больше не получает сексуальных ролей, которые она обогатила за свою карьеру, и сложный вопрос - что дальше? - раскрывает умственную уязвимость, которая может служить ей в последующих главах, что бы это ни было. «Какова траектория или эволюция, - спрашивает меня Гилфорд, - человека, для которого все в мире зависит от внешнего вида, который неизбежно теряет ценность со временем?» Возможно, первая точка на этом пути верна. Открыв свой фонд в 2014 Как выглядят их магазины, как они представляют свое предложение, какую маркетинговую деятельность они используют, или их предложение менее / более всеобъемлющее, чем то, которое вы хотите предложить?

Как выглядят их магазины, как они представляют свое предложение, какую маркетинговую деятельность они используют, или их предложение менее / более всеобъемлющее, чем то, которое вы хотите предложить? Все это так, что вы можете выделиться с точки зрения как имиджа, так и продаж по сравнению с другими. Хорошее признание окружающей среды является залогом успеха любого интернет-магазина. 2. Выбор имени и домена Если вы не хотите больше мешать выполнению ваших Или что в нашей стране есть место, где вы можете загружать данные со скоростью 600 Мбит / с, используя свой телефон?

Или что в нашей стране есть место, где вы можете загружать данные со скоростью 600 Мбит / с, используя свой телефон? Для большинства из нас Long Term Evolution (LTE) - это не более чем синоним быстрого мобильного интернета. Нам кажется, что если у нас есть телефон с LTE, мы вовремя. Оказывается, у LTE много имен и скрыто много технологий. Сама сеть отличается, и возможности наших смартфонов также разные. Статус-кво Начнем с того, что в настоящее Но вы не отправляете им письма, не так ли?

Но вы не отправляете им письма, не так ли? Более того, ваши сообщения часто пересылаются вместе с подписью. Покажите адрес веб-сайта на визитных карточках (на которых редко пишется, чем занимается компания), фирменных бумагах, предложениях, папках. Используйте служебные автомобили в качестве мобильных рекламных щитов (здесь небольшая подсказка - сам URL без описания редко заставит кого-либо посещать сайт). Введите URL страницы на дорожном знаке. Рабочие носят рабочую одежду? и т.д. Чтобы мы могли наслаждаться быстрым и безопасным запуском, нам нужно ответить на два основных вопроса: есть ли у нас материнская плата с UEFI-компьютером и правильно ли подготовлен наш диск?

Чтобы мы могли наслаждаться быстрым и безопасным запуском, нам нужно ответить на два основных вопроса: есть ли у нас материнская плата с UEFI-компьютером и правильно ли подготовлен наш диск? Информацию о UEFI можно найти в технической документации нашего компьютера или на сайте производителя. Второе требование - жесткий диск. Для этой цели необходим диск с определенной таблицей разделов GPT. Большинство дисков отформатированы с использованием уже устаревшей MBR. Однако ничто не мешает нам самим

Если я был зашифрован, я должен заплатить выкуп?

Как работает вымогатель?

Кто жертвы вымогателей?

Атаки на вымогателей нацелены на бизнес все чаще?

Почему так трудно противостоять вымогателям?

Каковы шансы, что вы поможете жертвам восстановить доступ к своим файлам?

Что такое Crypto Sheriff и как я могу его использовать?

Инструмент дешифрования не работает, и я уверен, что я выбрал их правильно - почему?

Когда вы можете расшифровать файлы, зашифрованные с помощью вымогателей?

Почему вы решили запустить инициативу «Нет больше выкупа»?